Certifications & Sécurité

Certification RGPD délivrée selon l’article 42 du RGPD

Le règlement nᵒ 2016/679, dit Règlement Général sur la Protection des Données (RGPD), est un texte qui vise à protéger les données à caractère personnel des utilisateurs, c’est-à-dire toute information se rapportant à une personne identifiée ou identifiable, directement ou indirectement, à partir d’une seule donnée ou par recoupement d’un ensemble de données.

Le RGPD encadre le traitement des données personnelles et il harmonise les règles sur le territoire de l’Union européenne en offrant un cadre juridique unique à tous les professionnels qui peuvent développer leurs activités numériques en se fondant sur la confiance des utilisateurs.

La Certification RGPD délivrée selon l’article 42 du RGPD repose sur le référentiel développé et maintenu par le Centre européen de certification et de protection de la vie privée (ECCP, http://eccpcenter.org) et approuvé par le Comité européen de la protection des données (CEPD, https://www.edpb.europa.eu/), organisme européen indépendant rassemblant les responsables des autorités de contrôle nationales (La CNIL pour la France).

De ce fait, la certification Europrivacy est officiellement reconnue par les autorités de protection des données de 30 pays : tous les États membres de l’UE et de l’EEE.

En s’engageant dans ce processus volontaire prévu à l’article 42 du RGPD, le CASD continue de démontrer sa capacité acquise à intégrer des standards élevés de protection des données dans ses infrastructures d’hébergement et de traitement des données. Cette démarche illustre l’alignement continu entre ses choix technologiques et les attentes réglementaires européennes.

La certification a été délivrée par TAM-CERT, un organisme de certification indépendant et accrédité, spécialisé en sécurité et protection des données, qui a mené un audit exhaustif du CASD selon la méthodologie prescrite par Europrivacy pour évaluer, documenter, certifier et valoriser la conformité au Règlement Général Européen sur la Protection des Données.

Numéro de certificat : 00A6:A057:A01E:0011

La sécurité au cœur des métiers du CASD

Le CASD a mis tout son savoir-faire et son expertise en matière de sécurité pour proposer une offre d’hébergement de données confidentielles respectueuse des exigences réglementaires propres au traitement et à la diffusion des données couverte par un secret en France.

L’organisme souhaitant diffuser ses données confidentielles auprès d’acteurs externes peut ainsi :

- les déposer au sein du CASD ;

- indiquer nommément les personnes habilitées à accéder à ces données et pour quelle durée ;

- indiquer les personnes ou les entités habilitées à recevoir un boîtier d’accès à ces données ;

- définir les règles de confidentialité à faire respecter.

Avec la SD-Box, l’utilisateur peut travailler à distance sur des données confidentielles tout en garantissant au producteur de données :

- qu’aucun fichier ne puisse être récupéré par l’utilisateur (pas de copier/coller, d’impressions, d’insertion de clé USB…)

- qu’il s’agit bien de l’utilisateur habilité qui se connecte sur la SD-Box (authentification forte biométrique : le contrôle d’accès de l’utilisateur est réalisé à l’aide d’une carte à puce contenant un certificat de sécurité et un lecteur biométrique d’empreintes digitales. Conformément à la loi, ce traitement a fait l’objet d’une demande d’autorisation à la Commission Nationale de l’Informatique et des Libertés qui lui a été accordée : CNIL – délibération n°2014-369).

- que toutes les communications entre la SD-Box et les serveurs sont cryptées.

Certification ISO 27701 – Système de management de la protection de la vie privée

La norme internationale ISO 27701, RGPD « compliant », est un référentiel efficace pour prendre en compte les meilleures pratiques en matière de protection des données à caractère personnel. Elle est un complément à la norme internationale ISO 27001 et vise à encadrer la protection des données à caractère personnel avec une approche à la fois technique et organisationnelle.

Cette norme a été élaborée avec le concours de nombreuses autorités de protection des données dont en particulier la CNIL : L’ISO 27701, une norme internationale pour la protection des données personnelles.

Le CASD héberge des données à caractère personnel provenant de plusieurs grandes institutions et il est essentiel que le CASD puisse apporter des garanties fortes en matière de protection de ces données. Avec une conformité accrue, les utilisateurs bénéficient d’un potentiel de données plus important à des fins de recherche et d’étude.

Numéro de certificat : FR085434

Certification ISO 27001 – Management de la Sécurité de l’Information

Norme internationale de référence dans le domaine de la sécurité informatique, la norme ISO 27001 englobe tous les contrôles juridiques, physiques et techniques impliqués dans les processus de gestion des risques de l’information d’une organisation.

En adoptant un système de management de la sécurité de l’information (SMSI), le CASD veut renforcer ses moyens notamment pour:

- Protéger ses données contre la divulgation, la perte, le vol, l’altération, l’intrusion ;

- Assurer une continuité d’activité ;

- Identifier et maitriser les risques de défaillance informatique ;

- Baser les décisions de gestion des risques sur les objectifs stratégiques du CASD et garantir un niveau de sécurité des informations élevé ;

- Garantir aux utilisateurs un SMSI robuste et la fiabilité de son système d’information.

Cette certification couvre le périmètre concernant la fourniture de services sécurisés (ou « bulles sécurisées ») d’infrastructure d’hébergement de données via contrôles d’accès biométrique et connexion chiffrée depuis un boitier dédié (SD-Box) installé dans des établissements ayant signé un contrat avec le CASD.

La direction ainsi que tous les collaborateurs du CASD, dont la plupart sont eux-mêmes certifiés ISO 27001 Lead Implementer, contribuent activement à la démarche sécurité, en mettant en place et respectant les mesures de sécurité techniques, procédurales et organisationnelles déclinant opérationnellement les principes directeurs de sécurité du CASD. Dans ce but, le SMSI est contrôlé, réévalué et amélioré tous les ans et l’ensemble des acteurs de cette démarche sont formés et sensibilisés régulièrement aux enjeux et nouvelles menaces relatifs à la sécurité de l’information.

Numéro de certificat : FR078410

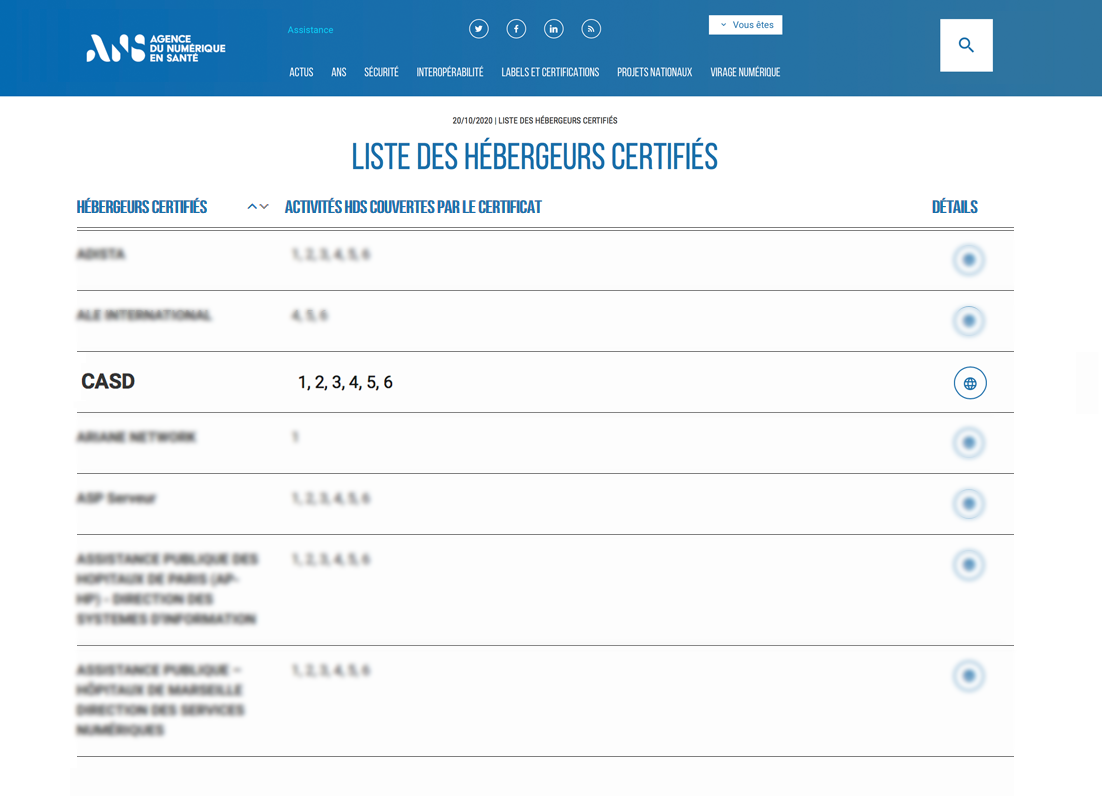

Certification Hébergeur de données de santé (HDS)

En complément de la certification ISO 27001, le CASD a obtenu la certification « Hébergeur de Données de Santé » de l’ASIP Santé permettant ainsi d’élargir le champ des données de santé mises à disposition sur le CASD.

Lancée depuis le 1er avril 2018, la certification « Hébergeur de Données de Santé » atteste de la capacité du CASD à héberger en toute sécurité des données de santé à caractère personnel recueillies à l’occasion d’activités de prévention, de diagnostic, de soins ou de suivi social et médico-social.

Le CASD met en œuvre un système de management adapté à leur criticité pour protéger ces données sensibles mais également pour sécuriser toutes les informations et prévenir les risques de malveillance et de cyberattaque.

Avec cette certification, le CASD garantit la protection des données de santé à caractère personnel et fait valoir d’un environnement de confiance autour de l’E-santé et du suivi des patients.

Numéro de certificat : FR078411 – Version 1

SNDS – Homologation au Référentiel de Sécurité des Données de Santé

L’arrêté du 22 mars 2017 relatif au référentiel de sécurité applicable au Système National des Données de Santé (SNDS) fixe des contraintes pour la mise à disposition des données du SNDS.

En effet, les données mises à disposition dans le SNDS sont sensibles. Bien qu’entreposées sur la base de pseudonymes, la combinaison de plusieurs variables peut déboucher sur l’identification des citoyens concernés, ce qui constitue un risque d’atteinte à la vie privée. Le référentiel a été élaboré sur la base d’une analyse de risques rigoureuse de façon à mettre en place les mesures de sécurité adéquates.

L’accès aux données s’effectue dans des conditions assurant la confidentialité et l’intégrité des données et la traçabilité des accès et des autres traitements, conformément à un référentiel défini par arrêté des ministres chargés de la santé, de la sécurité sociale et du numérique, pris après avis de la Commission Nationale de l’Informatique et des Libertés.

Ci-dessous, le tableau de conformité du CASD au SNDS :

| SNDS | CASD | |

|---|---|---|

| Analyse de risque | Réalisée de manière exhaustive pour les données niveau “dossier médical” | |

| Étude d’impact (PIA) | Idem Analyse de Risque | |

| Mise en œuvre | Réalisée | |

| Recette | Réalisée | |

| Homologation | A communiquer au responsable de traitement (RT) Dépend du RT |

|

| Suivi opérationnel SSI | Réalisé | |

| Externalisation | ||

| Analyse de Risque | Réalisée Analyse de risque détaillée |

|

| PGSSI | OK | |

| Modalité audits | OK – Fourniture des synthèses | |

| Exportation | OK vers système homologué | |

| Sensibilisation | Séances enrôlement pour les utilisateurs et contrats Formations et sensibilisation pour les administrateurs |

|

| Modalité d’accès | ||

| Disponibilité | 24/24, 7/7 | |

| Accès depuis poste maîtrisé (PSSI-MCAS) | SD-Box™ dédiée La SD-Box™ est dédié à l’usage avec un très haut niveau de sécurité |

|

| Sortie données | Vérification des sorties a priori ou a posteriori avec traçabilité et imputabilité (intégrité par chiffrement) Code de bonnes pratiques de la statistique européenne |

|

| Intégrité des données | L’utilisateur n’a qu’un accès en lecture aux données sources Pas de modification possible pour l’utilisateur |

|

| Accès administrateur à internet | Utilisateurs et administrateur n’ont pas accès à internet SD-Box™ garantissant l’étanchéité de la Bulle |

|

| Identification et authentification | ||

| Identification | directe d’une personne physique En présentiel |

|

| Authentification | Certification, carte à puce, biométrie Autorisation 2014-369 de la CNIL |

|

| Traçabilité | ||

| Authentification | Forte Certification, carte à puce, biométrie |

|

| Gestion des rôles et des habilitations | Gestion centralisée par annuaire | |

| Référentiel des utilisateurs | OK – Application dédiée sécurisée | |

| Référentiel des ressources | OK – Application dédiée sécurisée | |

| Référentiels des rôles et des a habilitations associées | OK – Application dédiée sécurisée et synchronisée | |

| Datation partagée | OK – Infrastructure dédiée | |

| Constitution des traces | Traces techniques + Traces d’enregistrement de session Traces techniques (systèmes, requêtes d’accès sur fichiers de données) + enregistrement de session |

|

| Documentation spécifique | OK | |

| Journaux de traces : accès, sorties, exportations de données, les appariements, les opérations d’administration, les requêtes. | Traces techniques Le besoin en trace des requêtes pour les jeux de données à faible risque peut être arbitré au regard de l’analyse de risque |

|

| Surveillance | ||

| Temps de réponse du système | OK | |

| Elévation de privilèges | OK – Audité régulièrement | |

| Sortie de données non autorisées | OK – Audité régulièrement et traçabilité | |

| Accès non autorisé à une ressource du SNDS | OK – Audité régulièrement | |

| Modification anormale de données sources du SNDS | OK – En lecture seule | |

| Volume sorti trop important | OK – Audité régulièrement | |

| Horodatage des journaux | OK – Cf palier 3 imputabilité | |

| Traitement des incidents | OK – Procédure dédiée et registre | |

| Audits réguliers | Au moins annuel | |

| Revue des habilitations | Au moins annuel | |

| Droit des personnes | si possible techniquement (hors anonymisation) | |

Ces certifications ont pour objet d’apporter des garanties plus formalisées aux producteurs de données, à juste titre particulièrement soucieux que l’usage des données soit réalisé dans un cadre offrant une sécurité appropriée pour les données confidentielles.

Audits

L’objectif des audits est de faire une vérification aussi exhaustive que possible du niveau de sécurité de l’infrastructure du CASD dans le cadre des contraintes définies par les déposants de données.

Le prestataire qui réalise l’audit doit être spécialisé dans le domaine de la sécurité informatique, être un PASSI (Prestataire d’Audit de la Sécurité des Systèmes d’Information) reconnue par l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), et posséder des compétences pointues concernant les systèmes d’exploitation client et serveur, les méthodes d’attaques de VPN, les méthodes d’attaque des modes d’authentification…

Les audits s’effectuent selon quatre scénarios graduels avec comme objectifs soit de réussir une intrusion, soit de réussir une usurpation d’identité ou de réussir à récupérer un fichier de données.

SCÉNARIO 1 : Attaque du tunnel chiffré par Internet sans déclaration de l’IP publique

La société d’audit possède l’adresse réseau du CASD mais l’adresse réseau IP publique n’est pas dans la liste des adresses autorisées à se connecter par le CASD.

La société doit étudier s’il est possible d’attaquer l’embout du tunnel VPN-SSL ou de tirer quelques informations sur ce tunnel.

SCÉNARIO 2 : Attaque du tunnel chiffré par Internet avec déclaration de l’IP publique

La société d’audit possède l’adresse réseau du CASD et l’adresse réseau IP publique est inscrite dans la liste des adresses autorisées à se connecter par le CASD.

La société doit étudier s’il est possible d’attaquer l’embout du tunnel VPN-SSL ou de tirer quelques informations sur ce tunnel.

SCÉNARIO 3 : Attaque du tunnel chiffré par Internet avec déclaration de l’IP publique et possession d’un boîtier SD-Box

La société d’audit possède l’adresse réseau du CASD, l’adresse réseau IP publique est inscrite dans la liste des adresses autorisées à se connecter par le CASD et un boîtier fonctionnel est fourni au prestataire.

La société doit étudier s’il est possible d’attaquer l’embout du tunnel VPN-SSL et/ou de tirer quelques informations sur ce tunnel.

La société doit étudier s’il est possible de prendre le contrôle du boîtier :

– prendre le contrôle du système d’exploitation (modification de boot…),

– accéder au Shell d’une manière ou d’une autre,

– accéder à RDP pour ouvrir une session d’accès distant,

– accéder au boîtier par le réseau,

– usurper l’infrastructure centrale (attaque de type man in the middle),

– accéder aux ports USB, booter sur un port USB,

– modifier le Bios,

– lire le contenu du disque dur (si oui, aller plus loin en essayant d’établir la liaison), etc.

La liste n’est pas exhaustive et la société doit réaliser un maximum d’attaques (connues ou inconnues du CASD) dans cette configuration.

SCÉNARIO 4 : Attaque du VPN-SSL par Internet avec déclaration de l’IP publique, possession d’un boîtier SD-Box, possession d’une carte d’authentification valide

La société d’audit possède l’adresse réseau du CASD, l’adresse réseau IP publique est inscrite dans la liste des adresses autorisées à se connecter par le CASD, un boîtier fonctionnel est fourni au prestataire, ainsi qu’une carte valide d’authentification.

Cette configuration correspond à une tentative d’intrusion interne. La société peut se connecter comme le ferait un utilisateur interne.

Le compte de test a accès à des fichiers de données fictifs fabriqués pour l’occasion. L’objectif est de réaliser des tentatives de détournement pour répondre au moins aux questions suivantes :

– Est-il possible de récupérer ce fichier ?

– Est-il possible d’accéder à des fichiers dont théoriquement l’utilisateur n’a pas accès (fichiers ou données d’autres projets) ?

– Est-il possible d’usurper l’identité d’un utilisateur avec et sans sa carte ?

Des tests de résistance au mode d’authentification par carte à puce sont aussi menés (test de la carte, du driver, etc.).

Rapport d’audit

Le rapport de la société d’audit doit être complet et indiquer toutes les modalités de tests, les protocoles réalisés, les codes source des programmes d’attaques…

Quatre audits ont été réalisés avec succès par des sociétés certifiées PASSI par l’ANSSI.

PGP

La clef PGP publique du CASD peut être utilisée pour sécuriser les transmissions vers le CASD. Nous vous invitons à nous contacter via service@casd.eu pour toute question à ce sujet.

TÉLÉCHARGER LA CLEF PGP PUBLIQUE DU CASD

DÉTAILS CONCERNANT LA CLEF :

ID: 2BBE1271

Type : RSA

Size : 4096/4096

Created : 2013-06-12

Expires : Never

Cipher : AES-256

Fingerprint : 53B8 8ED6 A9F1 0E0B 62FD 5208 889E 5557 2BBE 1271